ITCOW牛新网 8月14日消息,微软安全团队在近日举行的Black Hat USA 2025和DEF CON 33大会上披露了Windows恢复环境(WinRE)中的一系列高危漏洞,这些漏洞可能被利用来绕过BitLocker全盘加密保护,导致敏感数据泄露。目前,微软已在7月和8月的累积更新中修复了这些漏洞,强烈建议所有Windows用户立即安装最新安全补丁。

据微软安全测试与进攻性研究团队(STORM)介绍,攻击者可通过四个漏洞(CVE-2025-48800、CVE-2025-48003、CVE-2025-48804和CVE-2025-48818)的组合利用,在WinRE环境中执行恶意代码。当系统进入恢复模式时,攻击者可操控WinRE访问EFI系统分区和恢复分区中的文件,进而提取BitLocker加密密钥或直接复制加密数据。

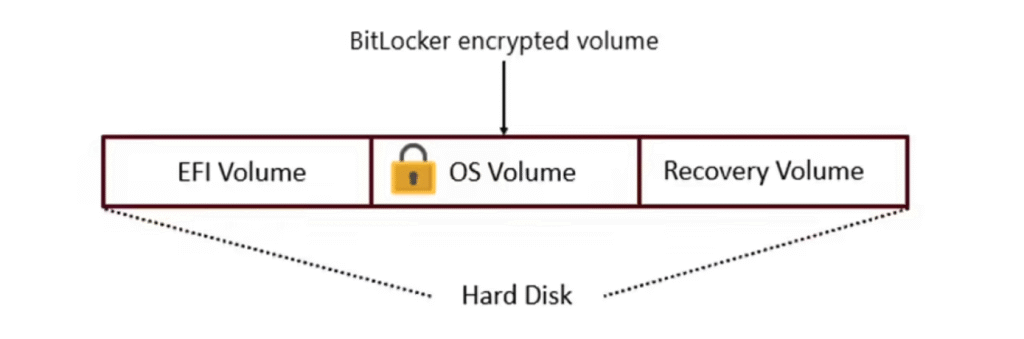

据ITCOW牛新网了解,WinRE作为Windows系统的关键恢复组件,通常用于系统崩溃后的修复操作。为确保BitLocker启用时仍能进行系统恢复,微软将WinRE镜像(WinRE.wim)存放在未加密的恢复分区中,并设计了”可信WIM启动”机制来验证镜像完整性。然而,STORM团队发现,一旦WinRE通过验证进入”自动解锁”状态,其安全防护就可能被绕过。

技术专家指出,这些漏洞的威胁程度取决于具体使用场景。对于企业环境中的笔记本电脑,若设备丢失或被盗,攻击者可能利用这些漏洞获取加密数据。而普通家庭用户的风险相对较低,除非设备曾落入他人手中并进入恢复模式。

微软在漏洞公告中强调,已采取多重缓解措施:首先,7月补丁已修复核心漏洞;其次,8月更新进一步强化了WinRE的安全验证机制;此外,企业用户可通过组策略限制WinRE中的命令行工具访问,降低攻击面。对于特别敏感的数据,建议启用TPM芯片与PIN码的双因素认证,为BitLocker提供额外保护。

从技术细节看,这些漏洞主要涉及WinRE的权限管理缺陷。正常情况下,WinRE工具(如命令提示符)在访问加密分区时应触发重新锁定,要求输入恢复密钥。但攻击者可利用漏洞链绕过这一机制,维持对加密数据的访问权限。

微软在修复方案中不仅修补了具体漏洞,还对WinRE架构进行了系统性加固。新的”深度验证”机制会在WinRE启动时检查更多安全指标,任何异常都将导致恢复环境终止运行。

安全专家建议,除安装更新外,用户还可采取以下防护措施:定期备份恢复密钥并妥善保管;禁用不必要的WinRE组件;对特别敏感文件使用额外的加密工具。企业IT管理员则应监控异常恢复模式启动事件,将其作为潜在入侵指标。

从行业影响看,此次事件再次凸显了全盘加密技术的局限性。即使如BitLocker这样的成熟方案,也可能因系统组件的漏洞而失效。这提醒我们,数据安全需要分层防御,不能仅依赖单一技术。特别是在BYOD(自带设备)普及的今天,企业数据保护策略需更加全面。