ITCOW牛新网 1月28日消息,谷歌威胁情报小组与安全公司ESET联合发布报告称,WinRAR压缩软件的高危漏洞(CVE-2025-8088)正被多个黑客组织疯狂利用。该漏洞利用Windows系统的“备用数据流”特性进行路径遍历攻击,最早攻击活动可追溯至2025年7月18日,且至今仍在持续活跃。

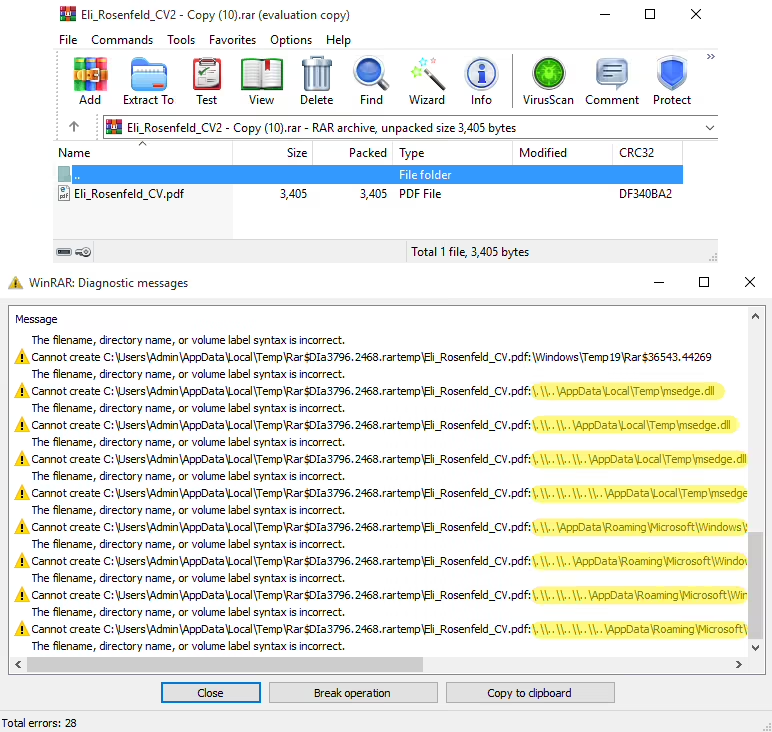

根据报告,攻击者将恶意文件隐藏在压缩包内诱饵文件(如PDF文档)的ADS中。用户在查看诱饵文档时,WinRAR会在后台通过目录遍历将恶意载荷解压并释放到任意位置,尤其是Windows启动文件夹,从而实现持久化攻击。恶意载荷包括LNK、HTA、BAT或脚本文件,在用户下次登录系统时自动运行。

据ITCOW牛新网了解,亲俄黑客组织RomCom在2025年8月初已将该漏洞用于零日攻击,通过鱼叉式网络钓鱼向军事单位投放Snipbot恶意软件。APT44和Turla组织则利用诱饵文件分发后续下载器和恶意软件套件。此外,出于经济动机的犯罪分子也大量利用该漏洞分发XWorm、AsyncRAT等远程访问工具及银行窃密插件,甚至部署由Telegram机器人控制的后门程序。

目前,利用该漏洞的攻击活动仍在持续,建议用户及时更新WinRAR软件至最新版本,并谨慎处理来源不明的压缩文件。